La industria cloud se encuentra constante en crecimiento y el panorama se está volviendo más sofisticado y competitivo con múltiples proveedores que satisfacen la demanda de servicios en la nube. Sin embargo, no todas las soluciones abordan las cuestiones de seguridad y resuelven la multiplicidad de ataques que sufre el mercado. ¿Cómo lograrlo a través de una estrategia de seguridad nativa en la nube?

La adopción de la nube ha crecido rápidamente en los últimos años, siendo cada vez más los clientes que están trasladando su infraestructura de red a entornos cloud para seguir siendo productivos y competitivos. De hecho, se pronostica que la adopción alcanzará 620 mil millones de dólares para este año.

Al respecto, Hernan Mella, Sales Engineer de Licencias Online para Check Point, plantea: ‘Como consecuencia de la pandemia, muchas empresas que antes tenían la infraestructura on premise, entienden que ahora debe estar disponible tanto para los usuarios dentro de la compañía, como para los remotos’.

Sin embargo, los entornos en la nube difieren significativamente de la infraestructura local, lo que significa que las herramientas y los enfoques de seguridad tradicionales no siempre funcionan de manera eficaz o eficiente en la nube. Las brechas de seguridad en la nube son comunes, y la mayoría de las brechas son el resultado de errores relacionados con configuraciones incorrectas.

En este sentido, desde Check Point destacan la importancia de entender cuáles son las soluciones más apropiadas para implementar dicha migración y, sobre todo, cómo gestionar la seguridad de dichas soluciones. En este sentido, el profesional menciona que, “si bien ya existían riesgos en la nube, estos se han visto incrementados, al haber más clientes y mayor cantidad de assets en las nubes, surgiendo problemáticas y amenazas nuevas”.

Entre las cuales, enumera:

• La pérdida de visibilidad de lo que tienen los clientes en la nube, especialmente cuando tienen entornos Multicloud;

• La posibilidad de que se dejen abiertas brechas dado que es muy fácil levantar assets publicados hacia internet;

• Los ambientes devops se han mudado también a las nubes para tener mayor flexibilidad, pero, en algunos casos, sin una estrategia de seguridad clara;

• Amenazas diseñadas específicamente para escanear la nube y buscar brechas.

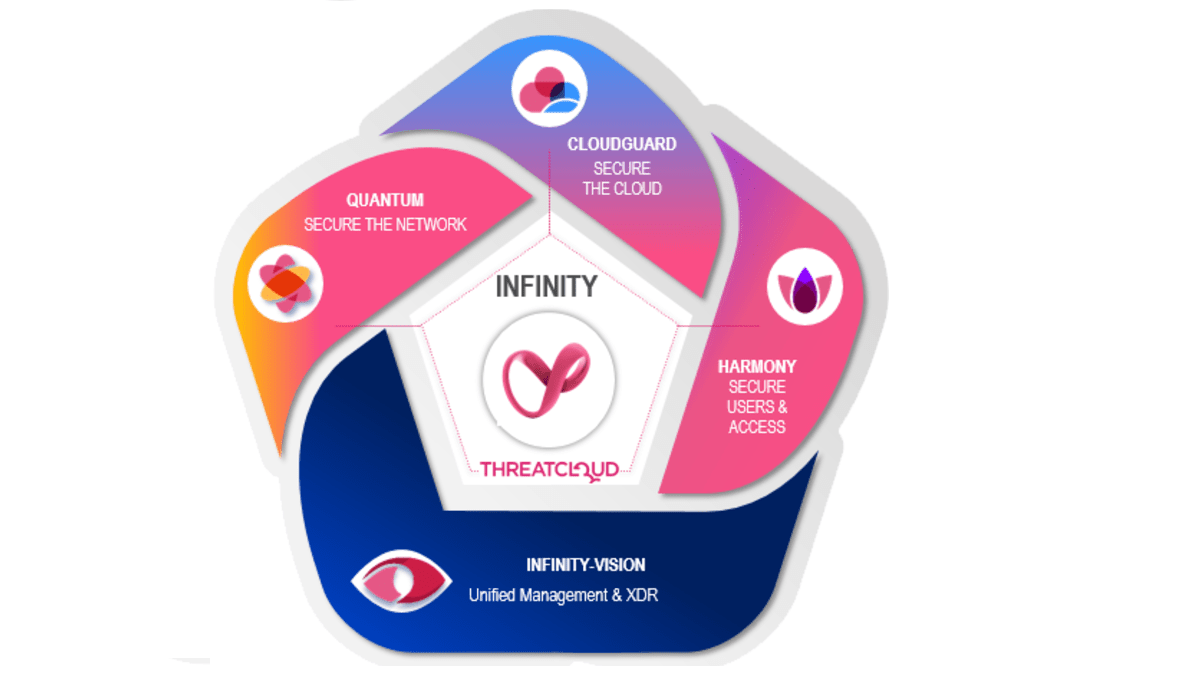

Como respuesta a este escenario, destaca Mella, CheckPoint Cloudguard ofrece 5 vectores que apuntan al desarrollo completo de seguridad Cloud ya sea privada como pública. Estos son:

• Arquitectura de seguridad a través de FW virtuales para nube pública y privada: buscan protección de assets en la nube [ya sean granjas de servidores, sitios de DR, Lift and Shift etc] así como aprovechar las características propias de la nube pública como su capacidad de elasticidad o microsegmentación.

• Gestión de Postura de Nube Pública [CSPM]: para lograr tener visibilidad completa de los assets, así como remediar problemáticas de seguridad de ambientes Multicloud públicos como AWS, Azure y GC.

• Appsec standalone: solución que protege Aplicaciones Web o Api on-premise, en nube privada o pública.

• AppSec Workload: que apunta a la protección de aplicaciones Web, api, pero adiciona también la protección de contenedores y serverless. [solución que trabaja en conjunto a CSPM]• Intelligence Pro: que es un servicio de detección y analítica de amenazas para entornos de nube pública.

En cuanto a las principales novedades que presenta la marca en materia seguridad para este año, el ejecutivo plantea: ‘En primer lugar, la adopción de una estrategia de protección basada en CNAPP, para que los clientes puedan tener no solo un producto de seguridad para nube, sino una plataforma completa de seguridad que apunte a proteger toda su infraestructura cloud’.

En paralelo, amplía: ‘La adquisición de la compañía Spectral el año pasado es una de las novedades más atractivas que ha sido incluida en el portafolio de Check Point Cloudguard. Spectral realiza escaneos estáticos de código fuente, buscando configuraciones anómalas y secrets, con un motor de machine learning que le permite al desarrollador programar de manera segura. Además, se puede complementar con la solución de Workload Protection si se desea tener protección dinámica de código’.

Para concluir, Mella destaca una serie de recomendaciones para que las empresas logren entornos cloud seguros:

– Mantener una amplia visibilidad de los Assets que posee en sus nubes privadas y especialmente en las públicas, pues un solo asset mal configurado puede exponer toda la infraestructura.

– Tener entornos multinube, pero siempre con la capacidad de administrar todos los proveedores desde una sola herramienta de gestión y seguridad, esto permitirá mayor visibilidad y, por lo tanto, facilitará el crecimiento dentro de la misma(s) nube(s).

– No dejar de lado la protección del código en los workloads. ‘Sabemos que la agilidad requerida a veces no ‘conversa’ con seguridad, pero se debe tener una visión y estrategia de DevSecOps en todo proceso de construcción de aplicaciones’.