La ciberseguridad es una de las principales preocupaciones de las empresas en la actualidad: desde filtraciones de datos hasta casos de ransomware, el espectro de los ataques se ha complejizado. Y esto ha costado tiempo y dinero.

El 2021 se consolidó como el año del ransomware: con 495 millones de ataques detectados, esta extorsión digital registró un aumento del 148% en relación con el año anterior, según U.S. Convenes International Summit on Ransomware. Frente a esta realidad, expertos en ciberseguridad comenzaron a trabajar en alternativas para defenderse contra este tipo de programas que, una vez instalados, bloquean el acceso a la propia información para pedir un rescate en dinero a cambio.

En este sentido, las empresas son los targets más vulnerables, debido al capital que tienen en comparación con los usuarios regulares. Y los colaboradores son, en muchos casos, la puerta de entrada para los ciberdelincuentes.

Es por esto que uno de los puntos sensibles de la ciberseguridad tiene que ver con el proceso de logueo: iniciar sesión con usuario y contraseña, como demandan casi todos los servicios online.

Así como los personas pueden ser engañados de manera particular, esto también sucede con sus cuentas de correo corporativas: el correo electrónico, las redes sociales, el homebanking, las aplicaciones de streaming: absolutamente todo demanda que iniciemos sesión. Y, para esto, tenemos que demostrar nuestra identidad digital, que queda fragmentada en distintos sitios.

Cada fragmento es un riesgo latente que espera ser explotado por un ciberdelincuente. El robo de credenciales de usuario como un vector de ataque comúnmente utilizado fue responsable del 20% de las brechas, y estas filtraciones causaron un costo promedio de $4.37 millones de dólares, según un informe de IBM sobre el costo de una violación de datos de 2021.

Y dentro de este tipo de ciberdelito, el 36% de las brechas son por phishing, donde los usuarios son engañados con páginas apócrifas que se hacen pasar por entidades oficiales, según un informe de Verizon sobre investigaciones de violaciones de datos 2021.

Es por esto que el inicio de sesión puede ser siempre el primer paso en falso. Y es crítico porque, en todo sistema, loguearse es inevitable.

EL ROBO DE LA IDENTIDAD: UN RIESGO LATENTE

Podría pensarse que el punto débil de la identidad fragmentada son los passwords. Sin embargo, el planteo es más profundo: se trata de un desafío de la identidad en sí misma como protagonista de la validación online.

A partir de la tensión entre la fricción que puede causar solicitar más medidas de seguridad al usuario y la protección de sus datos personales se genera un hiato. Es esa distancia entre la seguridad y la usabilidad lo que la ‘Online Persona unificada’ intenta cerrar.

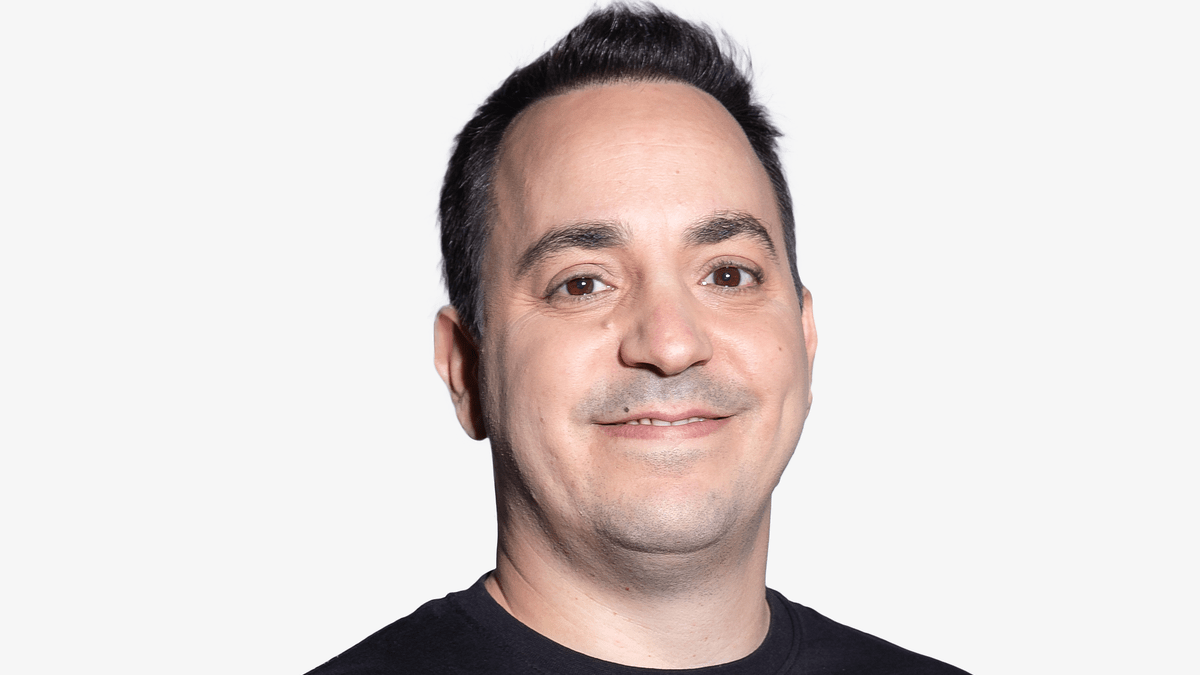

Sebastián Stranieri, fundador y CEO de VU, empresa multinacional especializada en ciberseguridad, así lo explica: ‘Si una persona se mira en un espejo roto podrá ver su nariz en una parte, su ojo en otra, una ceja más arriba, la boca por abajo, una oreja en algún lugar extraño. Ninguna de esas partes individuales es la persona completa’.

‘Esto mismo es exactamente lo que ocurre con la identidad digital de cada uno de nosotros, que se encuentra fragmentada en el mundo online, donde tenemos usuarios en las tiendas de e-commerce, en el trabajo, en la facultad, o en los servicios de salud. Este conjunto de perfiles y activos, además de nuestro comportamiento particular, es conocido como Online Persona’, sigue el experto.

Como puede verse, el problema bajo este paradigma actual es que cada uno de esos fragmentos abre la puerta a un posible ataque, poniendo en riesgo información personal sensible como datos de tarjetas de crédito o, incluso, documentos personales que pueden ser comprados por cibercriminales para cometer delitos.

‘Esta fragmentación genera tres problemas principales. Primero, resulta peligroso porque estamos dejando en distintos lugares información personal que hace a nuestra identidad y no tenemos el control sobre esos datos. Segundo, produce mucha fricción al momento de querer utilizar servicios o realizar transacciones. Y tercero, se pierde la historia digital completa de la Online Persona’, advierte Stranieri.

De esta manera, está claro que uno de los puntos más sensibles de la ciberseguridad reposa sobre la autenticación: el proceso mediante el cual el usuario valida su identidad en línea.

Y que un paso en falso en este terreno podría costarle muy caro a una compañía: Microsoft bloqueó hasta 9.600 millones de amenazas de malware dirigidas a clientes empresariales apenas durante 2021.

Pero para esto ya se está implementando una solución.

LA SOLUCIÓN: HACIA UNA IDENTIDAD UNIFICADA

Online Persona unificada es un planteo seguro y a la vez fluido, con menos fricciones, para el usuario

Este proceso se alcanza mediante la gestión de dos puntos clave: la identidad del cliente y los accesos, o lo que, en la jerga técnica, se denomina (C)IAM: Customer Identity & Access Management.

‘(C)IAM permite gestionar el ciclo de vida digital completo de colaboradores, proveedores y clientes a través del control del onboarding, la validación biométrica y la prueba de vida, la comprobación de los factores de autenticación y la habilitación de los accesos, cuando tenga sentido para el tipo de operación que va a realizar el usuario’, desarrolla Stranieri.

‘Mediante la consolidación y unificación de las identidades, la gestión de los consentimientos y permisos que da el usuario para el uso de su información personal, se integran todos los controles en un único sistema. Si a esto le añadimos las autenticaciones con otras aplicaciones y la detección del fraude en tiempo real basada en el comportamiento, se cubre de punta a punta el proceso de cada transacción realizada’, agrega.

Así, mediante (C)IAM todos los productos que utilizan los usuarios quedan integrados en una única plataforma que permite centralizar la estrategia de ciberseguridad para manejar las diferentes identidades y transacciones de colaboradores, proveedores, socios y clientes en un mismo lugar.

Si bien las compañías suelen hacer campañas internas que simulan phishing para testear a sus empleados, lo cierto es que no hay consejo o estrategia que pueda ser 100% eficiente: todos, en algún momento, pueden bajar la guardia.

Por todo esto, por más paradójico que suene, el sistema (C)IAM apunta, en línea con la tendencia mundial en ciberseguridad, a un mundo sin contraseñas: aunque parezca difícil, es posible.