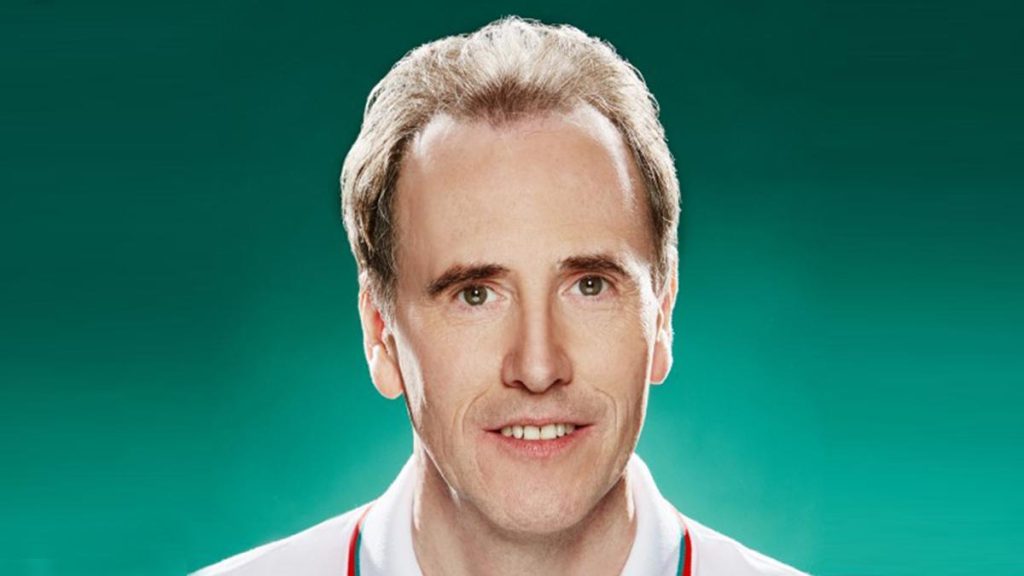

Por David Emm, investigador principal de seguridad, de Kaspersky.

T-Mobile ha dado a conocer recientemente que piratas informáticos robaron información básica de clientes, incluidos nombres, direcciones de facturación, correos electrónicos, números de teléfono y fechas de nacimiento. Los atacantes podrían hacer que la base de datos sea de acceso público al ponerla a la venta en la dark web.

Esta es una acción común para los actores de ransomware, quienes publican sobre nuevos incidentes de piratería exitosos en sus blogs públicos, al igual que sobre los datos robados en sí. Estas fugas se están convirtiendo cada vez más en una amenaza tanto para los clientes como para las empresas. Uno de los actores de ransomware más conocidos es LockBit; según su blog, que los servicios de seguridad de Kaspersky monitorean constantemente, el número promedio de entidades víctimas reportadas públicamente es de 80 a 90 por mes, pero a veces puede alcanzar hasta 160.

Cuando los datos se filtran en línea, otros ciberdelincuentes están dispuestos a pagar por acceder a ellos con la esperanza de beneficiarse de estos. ¿Cómo nos afecta esto? Pues, posibilita que nos enfrentemos a una mayor amenaza de recibir mensajes de phishing, donde los perpetradores pueden hacerse pasar por representantes de T-Mobile o sus competidores ofreciendo ofertas demasiado buenas para ser verdad. Dado que los atacantes podrían haber obtenido información confidencial sobre una víctima potencial como resultado de la filtración, la efectividad de las estafas aumenta significativamente.

Para protegerse, es importante analizar los mensajes sospechosos: cómo es la ortografía del remitente y en qué se diferencia de la oficial, qué tipo de enlaces se encuentran en el cuerpo de la nota y prestar atención a la puntuación. Mensajes oficiales no deben incluir direcciones extrañas, errores gramaticales o imágenes de baja calidad.

Dado que los datos de T-Mobile pirateados incluyen números de teléfono, es importante tener cuidado al responder llamadas telefónicas y no confiar en aquellos que requieren la toma decisiones financieras urgentes. Aunque hoy en día las llamadas telefónicas fraudulentas no sorprenden a nadie, los atacantes pueden usar la información obtenida de las filtraciones para ganarse la confianza de las víctimas potenciales.

Cuando se trata de la ciberseguridad corporativa, se recomienda encarecidamente implementar medidas básicas para no ser víctima de piratas informáticos que buscan robar datos. En el caso de T-Mobile, no hay información sobre exactamente cómo los atacantes comprometieron la interfaz de programación de aplicaciones (API), pero bien podría tratarse de una vulnerabilidad.

Para todos los tipos de software, es fundamental que las empresas utilicen código actualizado y comprueben la seguridad de sus sistemas, como, por ejemplo, organizando pruebas de penetración: una evaluación de seguridad que simula a varios tipos de intrusos que buscan elevar los privilegios actuales y acceder al entorno. Para que una empresa se mantenga protegida al enfrentar un incidente, los servicios de respuesta a incidentes pueden ayudar a minimizar las consecuencias, en particular, identificando nodos comprometidos y protegiendo la infraestructura de ataques similares en el futuro.