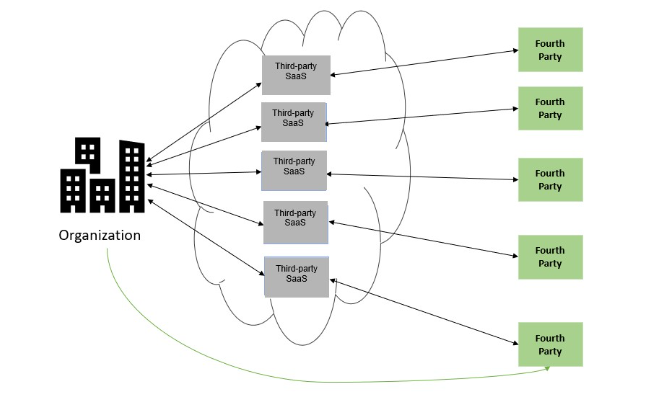

Desde Check Point Software los riesgos cibernéticos han llamado la atención de numerosos ejecutivos de empresas debido a sus impactos operativos y financieros potencialmente devastadores y al daño a la reputación de las organizaciones. Entre los riesgos cibernéticos, los riesgos de terceros o de la cadena de suministro se convierten en una de las áreas más desafiantes, ya que la dependencia pesada e inevitable del uso de terceros, como los proveedores de la nube y SaaS, es una realidad de las operaciones de TI y seguridad actuales. Los datos confidenciales y patentados de las organizaciones se transmiten, procesan y almacenan en entornos informáticos de terceros. Sin embargo, cuando los terceros también contratan a otras partes externas (es decir, terceros) para respaldar sus operaciones y manejar los datos de su organización, ¿qué tan bien los protegen estas partes?

¿Cómo identificar los riesgos de cuarta parte?

Dado que puede haber muchas cuartas partes involucradas en la cadena de suministro, identificar quién maneja la información confidencial de su organización detrás de escena es el primer paso más importante. Los requisitos de una debida diligencia sólida de los proveedores de las leyes y pautas de seguridad cibernética para sectores altamente regulados, como la banca, las compañías de seguros y los proveedores de servicios de atención médica, pueden haber obligado anteriormente a los gerentes de riesgos a solicitar información de cuarta parte a terceros. La estipulación contractual de la divulgación requerida facilita la recopilación de la información. Pero cuando no existe tal cláusula en los contratos ya firmados y los proveedores renuentes se resisten o ignoran los esfuerzos por proporcionar la información solicitada, ¿qué más pueden hacer las organizaciones?

La gestión de la superficie de ataque externa (EASM) es la práctica de identificar posibles vulnerabilidades y brechas de seguridad en las superficies de ataque digitales públicas de una organización, incluidos los proveedores de SaaS a los que la organización está vinculada como terceros y cuartas partes. EASM, que a menudo es una solución SaaS en sí misma para la creación de paneles de control después de los análisis, puede no necesitar conectarse a la organización y realiza análisis solo utilizando información mínima del dominio de la organización. Funciona para identificar activos de TI que son de acceso público y cualquier vulnerabilidad que pueda existir dentro de ellos. Una de las capacidades más poderosas de las herramientas EASM es su capacidad para descubrir activos de TI que dan a Internet y que la organización puede o no conocer, lo que incluye terceros y cuartas partes. Estas herramientas EASM impulsadas por IA examinan/escanean constantemente la superficie digital de la organización e identifican nuevos activos a medida que aparecen, informando sobre las vulnerabilidades, amenazas y riesgos a través del panel.

¿Cómo gestionar los riesgos de terceros?

Para gestionar los riesgos de terceros, las organizaciones pueden solicitar a los terceros que expliquen los mecanismos que utilizan para supervisar los controles de seguridad de los terceros, incluido cómo y cuándo se les notificará en caso de incidentes de seguridad que puedan afectar las operaciones y los datos de una organización. Además, es una buena oportunidad para revisar los SLA de terceros en la notificación de incidentes de seguridad y determinar si el plazo se alinea con las políticas de recuperación ante desastres y continuidad comercial y los requisitos regulatorios de su empresa.

Como parte de un seguimiento continuo eficaz de terceros, probablemente mediante el uso de una herramienta de puntuación de seguridad de nivel comercial, la organización debe incluir a los terceros de alto riesgo y supervisar sus puntuaciones de seguridad y estar al tanto de forma proactiva de las infracciones directas de los terceros e incluso del tiempo de inactividad que puede causar interrupciones o pérdidas financieras para su negocio. Además, con una herramienta EASM, se pueden realizar análisis continuos o regulares para profundizar en las vulnerabilidades y las configuraciones incorrectas tanto de los terceros como de los terceros, lo que proporciona una base para que los proveedores tomen medidas de remediación oportunas.

¿Qué se puede hacer para reducir el riesgo de concentración de sus terceros?

Si los terceros dependen en gran medida de un proveedor común (es decir, una cuarta parte) para brindar los servicios a su organización, es posible que no se sienta del todo cómodo con el riesgo de un único punto de falla. El riesgo de concentración puede significar depender excesivamente de una empresa para brindar servicios críticos o de recursos de una región que puede haber estado plagada de disturbios civiles o guerras recientes. Su organización podría discutir el riesgo de concentración con sus terceros y plantearles esta inquietud. En el caso de terceros más grandes, sus departamentos de gestión de riesgos a menudo han considerado los riesgos de concentración y pueden tener datos para cuantificar el riesgo y planes para reducir dichos riesgos.

¿Quién debe supervisar a las cuartas partes y sus riesgos?

La gestión de los riesgos de terceros, de cuartas partes y de la cadena de suministro suele requerir esfuerzos interdepartamentales. Los departamentos de compras y/o de gestión de proveedores externos de la organización pueden ser los responsables centrales de la incorporación de proveedores y de completar la debida diligencia inicial y continua. Sin embargo, en muchos casos, la interacción directa con los terceros (recibir los servicios, determinar los niveles de servicio y saber quiénes son las cuartas partes) la realizan los propietarios de TI y de aplicaciones, que están descentralizados de los departamentos de nivel empresarial.

Los propietarios de TI y de aplicaciones son las personas exactas a las que se pondrán en contacto los usuarios de las aplicaciones o las herramientas en caso de interrupciones del sistema, fallos e incidentes de seguridad, y pueden haber recopilado dichos datos de servicio y seguridad a lo largo del tiempo. A menudo, existen desconexiones entre los departamentos de nivel empresarial y los propietarios de primera línea que tratan las relaciones con terceros de primera mano cuando los niveles de servicio reales no se comunican (oportunamente). Esto es particularmente inminente cuando no existe una plataforma de gestión de la cadena de suministro, de proveedores externos o de adquisiciones para toda la empresa.

Para mejorar la comunicación, las organizaciones deberían exigir al menos una actualización anual de la información de terceros y cuartos en la plataforma, preferiblemente en línea con el cronograma para revisar los acuerdos de nivel de servicio y renovar los contratos. Lo ideal sería que una plataforma de este tipo tuviera la capacidad de integrarse con un servicio que proporcione las puntuaciones de seguridad de los proveedores, mostrando toda la información pertinente en un único panel. También debería crearse un cuadro RACI para detallar las funciones y responsabilidades de las partes interesadas centralizadas y descentralizadas.