Así se oculta SamSam tras Bitcoin y la Dark Web

A lo largo de dos años y medio, los creadores de SamSam han aterrorizado a las empresas al irrumpir en sus redes e infectar sus computadoras con un malware devastador que cifra archivos y es conocido como SamSam. Los ataques son regulares, pero más raros y sofisticados que los típicos ransomware, además, los criminales cobran montos de cinco cifras para reparar el caos.

Al recaudar altos rescates de un pequeño número de víctimas que se muestran renuentes a compartir noticias de su desgracia, los atacantes de SamSam han permanecido esquivos mientras amasan una fortuna estimada en seis millones de dólares. Los detalles sobre los ataques, las víctimas, los métodos utilizados y la naturaleza del malware en sí han sido difíciles de conocer. A pesar de todo el misterio, algunos aspectos importantes de los ataques de SamSam se llevan a cabo a plena vista.

Una de las maneras en que la persona o grupo que está detrás de SamSam (por comodidad se les llamará ‘Sam’ de ahora en adelante) logra la entrada al sistema de la víctima es a través de RDP (el protocolo de escritorio remoto), una tecnología que las empresas ponen en marcha para que sus empleados puedan conectarse de forma remota. Es fácil descubrir las empresas que utilizan RDP con motores de búsqueda como Shodan, mientras que las contraseñas débiles pueden conocerse con herramientas disponibles al público como nlbrute.

SamSam Ransom redirige a las víctimas a un sitio de la dark web donde se pueden intercambiar mensajes con el cibercriminal. El sitio web y la conversación son discretos, pero no son secretos – cualquier persona con el navegador Tor puede visitar el sitio y ver la conversación. La nota de rescate también instruye a las víctimas sobre cómo comprar bitcoins y cómo usarlas para pagar a su atacante. Al igual que todas las transacciones de bitcoin, los pagos de rescate ocurren a simple vista y los flujos de entrada y salida de efectivo pueden ser fácilmente observados.

Entonces, ¿cómo es que Sam y otros delincuentes cibernéticos pueden operar a simple vista, hablar con las víctimas en sitios web públicos e intercambiar dinero, y sin aún así evadir la captura, hay algo que se puede hacer al respecto?

Bitcoin

Sam exige que se paguen rescates en bitcoin, la criptomoneda más popular del mundo. La confianza que la gente tiene en bitcoin proviene de su fiabilidad, que se deriva de la forma en que almacena los datos, en una base de datos llamada blockchain. Cualquier persona puede tener una copia de blockchain sin costo y cualquiera puede ver las transacciones almacenadas usando software o sitios como blockchain.com.

En blockchain, los usuarios de bitcoin están representados por una o más direcciones – cadenas de letras y números entre 26 y 35 caracteres de largo. Las personas pueden ver cuánto dinero se ha enviado de una dirección a otra y cuándo, pero no hay expediente en blockchain de quién tiene qué dirección ni de cuántas direcciones poseen.

Sam ha utilizado bitcoin desde que SamSam apareció por primera vez. En un inicio, cambiaban regularmente las direcciones de los rescates pagados, ahora quizás por confianza las han cambiado cada vez menos.

Hay límites a lo que un bolsillo lleno de bitcoins conseguirá, sin embargo, tarde o temprano tienen que ser canjeados por algo como el dinero en efectivo, o bienes y servicios, lo que puede crear un vínculo entre una dirección de Bitcoin y una persona real. Los intercambios de moneda en línea pueden solicitar una identificación o registrar una dirección IP, por ejemplo, y las mercancías compradas en línea tienen que ser entregadas a una dirección física.

Sam demuestra que conoce estos riesgos al usar tumblers (una forma de lavado de dinero bitcoin), en las instrucciones de rescate da a las víctimas información sobre cómo comprar bitcoins anónimamente:

La transparencia de bitcoin es su fuerza, pero cada vez más es también una debilidad. Blockchain es la definición misma de “big data» y cualquier lector regular de Naked Security le dirá: grandes colecciones de datos anónimos son, a menudo, mucho más que la suma de sus partes.

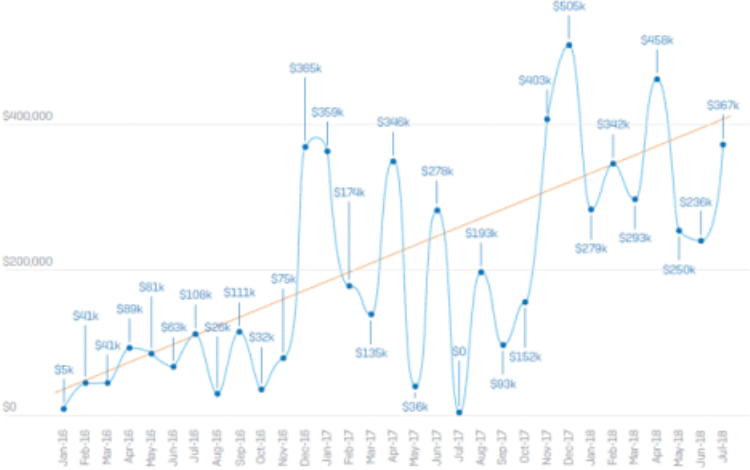

Para la investigación de SamSam, Sophos se asoció con Neutrino, una empresa que se especializa en procesar el big data generado por las criptomonedas. Utilizando su tecnología, Neutrino pudo validar las transacciones sospechosas de SamSam e identificar muchos más pagos de los que se conocían antes, lo que llevó a Sophos a nuevas víctimas y nueva información acerca de cómo se desarrollan los ataques de SamSam.

Como resultado de la averiguación de Neutrino, Sophos logró comprobar las especulaciones sobre cuánto dinero había recaudado Sam: se creía que un millón de dólares, ahora se sabe que son poco más de 6 millones de dólares. También ha podido utilizar información obtenida de víctimas previamente desconocidas descubiertas en bloques para mejorar la protección contra ransomware.

Dark Web

Una cosa es ver el dinero volando de la víctima al atacante en plena luz del día y otra muy distinta es mirarlos hablando en realidad.

Las víctimas de SamSam son dirigidas desde las notas de rescate a sitios web donde pueden pedir el software necesario para desencriptar sus computadoras. Además de descifrar todos sus equipos por el rescate completo de cinco cifras, a las víctimas también se les ofrece una serie de alternativas:

1. Dos archivos a elegir pueden ser descifrados de forma gratuita, para probar los trabajos de desencriptación.

2. Cualquier computadora puede ser desencriptada si el atacante lo considera poco importante.

3. Una computadora puede ser desencriptada po 0.8 BTC (a partir de junio de 2018).

4. La mitad de las computadoras pueden ser desencriptadas por la mitad del rescate.

Sam y la víctima pueden navegar por estas opciones, e incluso resolver problemas técnicos con el proceso de desencriptación, intercambiando mensajes en el sitio web.

Al principio, Sam utilizó sitios web de un solo uso en Anonyme.com o WordPress.com. En pocos meses, Sam se mudó a un sitio web que funcionara en un servicio oculto en la red Tor, coloquialmente conocido como dark web.

A las víctimas se les indica que paguen el rescate, instalen el navegador Tor (una versión modificada de Firefox que les permite navegar en servicios ocultos) y luego visiten el sitio web y pregunten por el software de desencriptación.

Lo que hace la dark web que es tan útil para criminales como Sam, es que utiliza capas de encriptación y una serie de ordenadores intermediarios para ocultar la dirección IP de un sitio web.

Con una dirección IP, los organismos judiciales pueden ver dónde se encuentra un sitio web a nivel mundial y qué provee el hospedaje o ISP. Con esa información tienen una oportunidad razonable de identificar quién es dueño de un sitio o de cerrarlo. Sin una dirección IP, un sitio web está desamarrado del mundo real y podría estar literalmente en cualquier lugar.

¿Entonces estamos perdidos? No del todo.

Tor, la tecnología utilizada para hacer que la web sea «dark» es un software sofisticado y capaz, pero no es un manto de invisibilidad y los propietarios de sitios web oscuros son arrestados con bastante regularidad.

Todo el alboroto que se ha hecho en los medios de comunicación sobre la dark web genera la percepción de que es algo gigantesco, pero no lo es, es pequeño. Mientras que la web regular tiene cientos de millones de sitios web activos, la dark web tiene miles.

El tamaño es importante porque cuanto más pequeña es una red, es más fácil de examinar y monitorear, y los escaneos de la dark web han mostrado algo muy interesante: es mucho más centralizado e interconectado de lo que se podía esperar.

El tamaño de la red también tiene una relación con una de las tácticas de deanonimización más sombrías que podrían estar disponibles para una agencia de policía o de inteligencia con expertos hackers y un gran presupuesto: ataques de correlación de tráfico.

Los ataques de correlación de tráfico intentan coincidir el tráfico que entra a la red Tor con el tráfico que sale. Tales ataques son difíciles de llevar a cabo, pero son una debilidad potencial reconocida desde hace mucho tiempo y se rumorea que han sido utilizados en la represión de la web multi-nacional de 2014: Operación Onymous.

Tor es muy bueno ocultando una dirección IP pero, aunque es importante, hay más información que puede permanecer anónima en línea, y mucho más a menudo parece que los habitantes de la dark web son arrestados por errores humanos: hablan con un policía encubierto, confían en la persona equivocada, se olvidan de tomar las precauciones necesarias o simplemente por ignorancia, hay un montón de formas de caer.

Sam se ha hecho de muchos enemigos.

Si caen, muchos ojos estarán observando.

Para leer más sobre la historia de SamSam, cómo funciona y cómo protegerse, se puede conocer la extensa investigación de Sophos SamSam: el ransomware de (casi) seis millones de dólares. Dólar ransomware.